“窃听”侧通道攻击可以通过手机振动进行间谍活动

宾夕法尼亚州立大学的研究人员最近利用毫米波雷达技术发现了如何利用移动振动进行远程窃听。2022年10月14日,杰克·赫兹

电子设备充满了旁道,信息可能通过非通信介质泄露。侧信道可以被称为侧信道攻击的一类攻击所利用。本周,宾夕法尼亚州立大学的研究人员发表了一篇论文,介绍了一种新的侧通道攻击,这种攻击能够离散地、非侵入性地窃听电话对话。

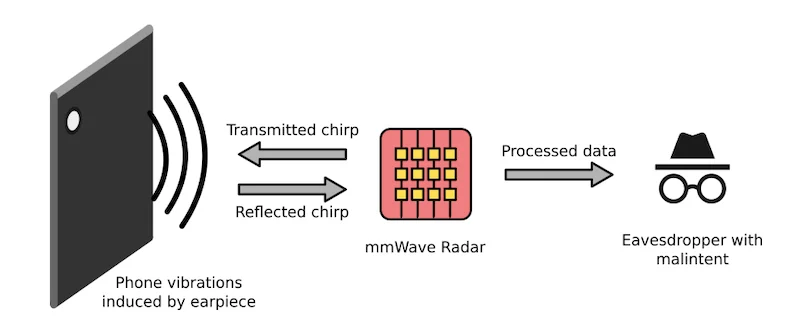

mmSpy的威胁模型。图片由Basak等人提供。

他们透露,研究人员侧通道攻击的关键是调频连续波雷达。

侧信道攻击的关键:FMCW雷达

虽然目前存在许多不同类型的雷达技术,但其中最强大的是调频连续波(FMCW)雷达。

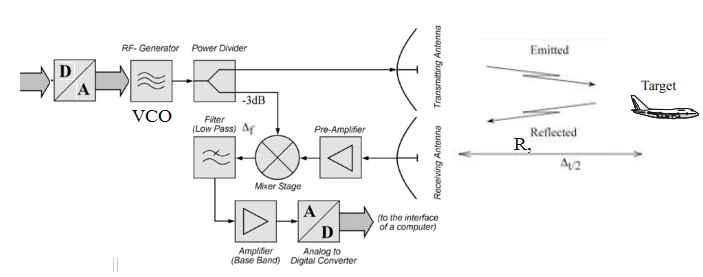

FMCW雷达是一种连续波雷达技术,这意味着设备在测量期间会发出连续信号。FMCW雷达的独特之处在于,随着时间的推移,调制信号以恒定的速率改变波的频率。这种扫频通常被称为“啁啾”

FMCW雷达系统。图片由EverythingRF提供

在FMCW系统中,发射机发出连续的调频信号,并等待接收来自目标的反射信号。然后,该系统可以通过计算发射信号和回波信号之间的频率差来测量目标的距离。FMCW系统还可以使用测量的信号多普勒频率来计算目标相对于天线的速度。因此,FMCW雷达有时被称为4D雷达,因为它将速度的第四维度添加到测量中。

宾夕法尼亚州立大学窃听毫米波“窃听”

本周,宾夕法尼亚州立大学的研究人员发表了一篇论文,描述了一种窃听手机音频信号的新方法。

当用户在打电话时,手机的听筒在输出音频时会振动。这些振动被测量为7μm左右,不仅从耳机发出,而且渗透到智能手机的整个机身。

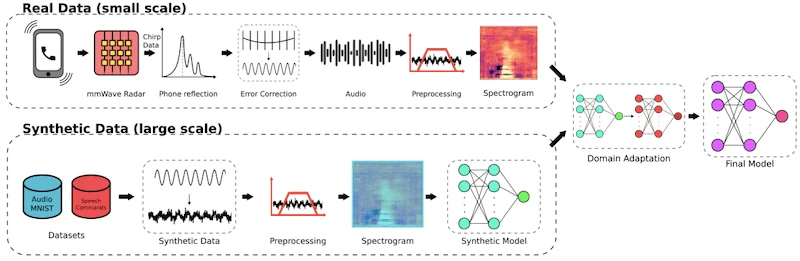

mmSpy攻击的体系结构。图片由Basak等人提供

研究人员在论文中表示,他们的攻击被称为mmSpy,通过利用现成的毫米波FMCW雷达传感器来检测这些振动。该攻击跟踪每个反射的FMCW雷达信号的相位变化,其中对信号的距离FFT操作产生峰值。研究人员分离出了与手机反射相对应的峰值。然后,他们通过测量FFT峰值的相位并持续跟踪其随时间的变化来“窃听”。

通过将这种基于FMCW雷达的方法与其他信号处理技术相结合,研究人员将无噪声数据输入到语音分类机器学习模块中,该模块重建了音频。研究人员使用MATLAB和Python模块对雷达传感器数据进行预处理,以消除与硬件相关的噪声和伪影噪声。然后,他们可以使用经过训练的机器学习模块来重建音频并对语音进行分类。

该团队报告称,mmSpy攻击可以在一英尺外以83%的准确率通过手机检测语音,在六英尺外则降至43%的准确率。

毫米波音频重建的可行性

研究人员指出,即使附近的人和麦克风听不到音频,他们的技术也能发挥作用。虽然宾夕法尼亚州立大学的研究小组承认,由于其功能距离有限,这种攻击似乎不切实际,但该研究证明,通过意外的侧通道进行音频窃听是可能的。