量子保护美国国家标准与技术研究院评选量子密码项目首批获奖者

美国商务部国家标准与技术研究所(NIST)选出了第一轮比赛的获胜者,以帮助创建量子电阻加密算法。2022年7月11日,杰克·赫兹

随着数十亿美元被投资于实现量子计算,许多关于技术的技术和伦理问题需要解决。在所有的担忧中,最大的担忧之一是安全和加密的未来会是什么样子,以及我们如何制造抗量子加密算法。

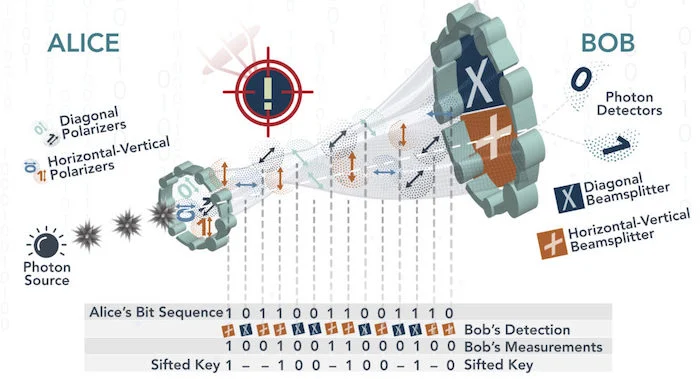

量子密码学的一个例子。图片[修改]由Quantum Xchange提供

为了帮助回答这个问题,美国国家标准与技术研究院于2016年宣布了一项竞赛,由小组开发和提出可以解决量子挑战的加密算法。本周,时隔六年,NIST终于选出了第一轮获奖者,恩智浦就是其中之一。

在这篇文章中,我们将讨论量子计算对传统加密构成的威胁,并密切关注一些竞赛获胜者。

量子威胁安全的原因

最基本的是,加密是对二进制序列执行的一系列数学函数,以更改原始消息。加密背后的基本概念是,通过访问密钥来解密消息应该非常容易。然而,如果没有这把钥匙,它几乎不可能被打破。

抛开侧通道和其他攻击向量不谈,破解加密最直接的方法是暴力,它旨在手动逐个猜测密钥。

如今,密钥长度可以达到128位或更多,这意味着可能有多达2128个密钥值。有了这么多排列,即使是世界上最快的超级计算机,也需要数万亿年的时间才能被蛮力破解,这些超级计算机已经达到1.1亿次。

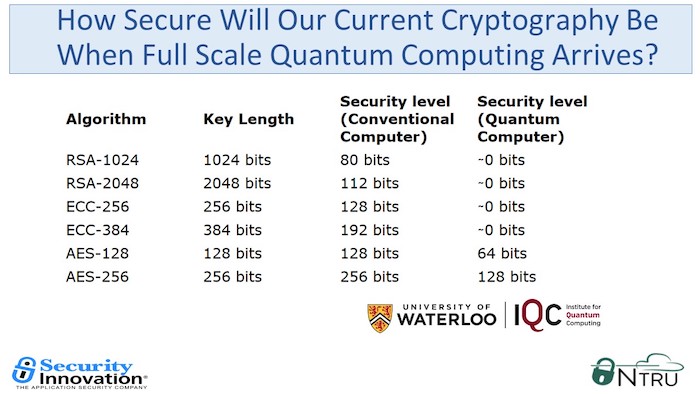

量子计算机被认为能够很容易地打破传统的加密算法。图片由Active Cyber、IQC、Security Innovation和NTRU提供

考虑到这些信息,量子计算就应运而生。理论上,量子计算机的计算速度甚至比当今速度更快的超级计算机快数百万倍。有了这种计算能力,人们相信量子计算机将能够相对轻松地破解大多数现有的加密算法。

出于这个原因,密码学家、数学家和计算机科学家一直在争先恐后地设计新的抗量子算法,以抵御量子计算机的暴力能力。

通用加密获奖者

在NIST竞赛的获胜者中,NIST只选择了一个用于通用加密。获胜者被称为CRYSTAL Kyber,是一种用于通用加密目的的抗量子加密算法,由恩智浦的一组工程师共同撰写。

根据该算法的创建者,Kyber是一种IND-CCA2-KEM(在选定的密文攻击安全密钥封装机制下的不可区分性)算法,其根源在于带错学习(LWE)算法。与以前的LWE加密方案相比,研究人员声称,Kyber通过使用平方矩阵和相同的噪声分布来开发密钥而有所改进。

在量子级别上,Kyber-512旨在提供大致相当于AES-128、AES-192的Kyber-768和AES-256的Kyber-1024的安全性。

根据美国国家标准与技术研究院的说法,CRYSTAL Kyber的一些关键优势包括其相对较小的加密密钥大小、双方可以轻松交换密钥以及操作速度。

数字签名获奖者

除了通用加密之外,NIST还宣布了量子抗扰数字签名领域的三位获奖者。

也就是说,选择的三种算法被称为:

- 晶体二锂

- 猎鹰

- 狮身人面像+

来自许多国际大学的几位学者撰写了每一种算法,其中包括IBM欧洲等其他地方的研究人员。

根据NIST的研究人员的说法,水晶锂和猎鹰因其高效性而受到赞扬。在这两种算法中,NIST建议将CRYSTALS Dilithium作为主要算法,而FALCON据说更适合较小的签名应用。

另一方面,SPHINCS+据说是一种比其他两种算法更具内存和时间密集性的算法,但其数学基础是独一无二的。

一个小型SPINCS结构的例子。屏幕截图由Bernstein等人提供

具体而言,它基于与CRYSTAL Dilithium、FALCON和CRYSTAL Kyber不同的数学方法,后者都基于结构化晶格,而SPHINCS+则基于哈希函数。因此,NIST认为SPHINCS+是一个很好的“备份”,因为它是唯一的,因此是唯一的难以破坏的。

特色图片由N.Hanacek/NIST提供

对其他密码学和安全新闻感兴趣吗?请继续阅读下面的文章。

保护云:谷歌、微芯片和其他增强硬件安全

这次对苹果M1的又一次攻击,作为PACMAN

解包6G安全挑战中间的元表面攻击